Es habitual crear un perfil o una cuenta a la hora de instalar una nueva aplicación en el dispositivo móvil y acceder por primera vez. Cada vez más servicios ofrecen la alternativa de registrarnos, iniciar sesión con las cuentas de redes sociales. Por un lado, esta técnica nos facilita la tarea de gestionar las credenciales, pero, por otro lado, tiene riesgos para nuestra privacidad. [Leer más…]

Texto en la firma de correo electrónico

Es un texto que debe aparecer en todos los correos electrónicos. Según la normativa de Protección de Datos, es obligatorio informar a todos los destinatarios sobre el tratamiento de sus datos personales. En el artículo anterior hemos explicado cómo introducir la firma de manera predeterminada en los correos electrónicos. En este artículo hablaremos del texto que debe aparecer en la firma de correo electrónico. [Leer más…]

Configurar correctamente firma del email

Según el Artículo 11 de la LOPD GDD, cualquier responsable del tratamiento debe proporcionar la información necesaria. Por ejemplo, informar a sus clientes de que cualquier tipo de información privada que estos proporcionen a través de el correo electrónico, va a ser tratada para la finalidad estipulada al recoger estos datos. Por lo tanto, es importante configurar correctamente la firma del email. [Leer más…]

Consejos para proteger tu móvil

Existen acciones que pueden comprometer la seguridad de nuestro dispositivo móvil. Algunas de ellas son tener desactualizado el sistema operativo o no disponer de un mecanismo de desbloqueo seguro. Proteger el móvil y configurar el dispositivo móvil adecuadamente puede evitar dolores de cabeza. [Leer más…]

Pacto digital para la protección de las personas

El Pacto Digital para la Protección de las Personas es un proyecto que promueve un gran acuerdo para la convivencia ciudadana en el ámbito digital. Cuenta con la colaboración de las principales organizaciones empresariales, fundaciones, asociaciones de medios de comunicación y grupos audiovisuales, que ya se han adherido al mismo. [Leer más…]

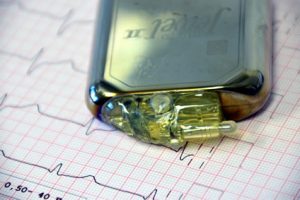

Internet de los Cuerpos

Internet de los Cuerpos (IoB en inglés) se podría definir como el uso de dispositivos conectados a Internet que monitorizan y/o actúan sobre todas o algunas de nuestras constantes vitales y otros datos biométricos. El uso de estos dispositiovs tiene como resultado el tratamiento de datos biométricos y de salud. Pueden tener indudables ventajas, pero también implican numerosos riesgos para la privacidad. Sin duda alguna, en determinadas circunstancias, pueden llegar a comprometer la integridad física del usuario. [Leer más…]

Virus ransomware peligrosos y cómo protegerse de ellos

Los diferentes tipos de virus ransomware suelen ser muy peligrosos. Los trucos mediante los cuales los ciberdelincuentes acceden a nuestra información cada vez son más sofisticados. Como regla general, el software de este tipo encripta archivos (los hace inaccesibles), los renombra y crea y/o muestra una nota de rescate (o varias notas). [Leer más…]

Ciudadano digital responsable

Internet de las Cosas, Inteligencia Artificial, Big Data, robots, ciberseguridad… A estas alturas, nadie está dudando de los avances que la tecnología ha traído a nuestra sociedad. Pero, al mismo tiempo, ha generado cambios que presentan importantes retos. Nuestra forma de consumo ya apenas parece a la de hace unas décadas. Se ha revolucionado nuestra forma de ser, de comunicación y nuestra vida digital es cada vez más latente en la sociedad. [Leer más…]

Gemelo digital y protección de datos

El avance imparable de la tecnología ha hecho que nuestros hábitos y conductas se transformen y surjan retos y dilemas inéditos. La tecnología del gemelo digital se ha expandido más allá de la fabricación, llegando al mundo de la fusión de Internet de las cosas, la inteligencia artificial y el análisis de datos. [Leer más…]

Proteger tu teléfono móvil y los datos

Su teléfono móvil contiene una información sensible y personal. Cosas como sus contraseñas y números de cuenta, correos electrónicos, mensajes de texto, fotos y videos, etc. Si su teléfono termina en malas manos, alguien podría robar su identidad, comprar cosas con su dinero o piratear sus cuentas de correo electrónico o redes sociales. En este artículo hablaremos de lo qué puede hacer para proteger los datos de su teléfono. [Leer más…]

- « Página anterior

- 1

- …

- 42

- 43

- 44

- 45

- 46

- …

- 93

- Página siguiente »